« Être GOUVERNÉ,

c’est être inspecté, espionné, (...)

contrôlé, estimé, apprécié, (...)

c’est être à chaque opération,

à chaque transaction,

à chaque mouvement,

noté, enregistré, recensé... »

Pierre-Joseph Proudhon [1]

Réfléchir à l’auto-défense numérique aujourd’hui, c’est commencer par questionner notre anonymat sur le web. Et, par conséquent, faire le nécessaire pour compliquer au possible le travail de ceux qui cherchent à nous épier.

Car, au-delà des outils que nous utilisons au quotidien, et alors que nous nous savons sous surveillance, ce sont nos comportements et nos pratiques qui nous mettent en danger. Nous devons donc avoir une attitude plus vigilante et offensive vis-à-vis d’Internet et de son fonctionnement.

Tails ou l’outil tout-en-un

La navigation web et ses contraintes

Le proxy

Les réseaux privés virtuels

Les navigateurs web

Des mots de passe forts

Tableau récapitulatif des outils

Pour aller plus loin

Remarques préalables |

|---|

Comme le rappelle Bruce Schneier, spécialiste de la sécurité informatique, dans son article Internet est un État policier :

Internet est en état de surveillance. Internet est un état de surveillance. Que nous l’admettions ou non, et que cela nous plaise ou non, nous sommes traqués en permanence. Google nous trace, tant sur ses propres pages que sur celles auxquelles il a accès. Facebook fait de même, en traçant même les utilisateurs non inscrits chez lui. Apple nous trace sur nos iPhones et iPads.

Rappelons ici que Google (gmail) ou Facebook sont soumis au droit américain, et peuvent être amenés, sur demande de la justice, à transmettre des données personnelles.

Une étude de l’université de Cambridge a couplé un test de personnalité réalisé auprès de 58 000 personnes avec tous les « j’aime » que ces personnes avaient laissés sur Facebook. En repartant de leurs seuls « j’aime », l’université a alors pu déterminer leur couleur de peau (avec 95% de certitude), leurs orientations politique (85%) et sexuelle (80%), leur confession religieuse (82%), s’ils fumaient (73%), buvaient (70%) ou consommaient de la drogue (65%). [2].

Avec cette étude, c’est tout l’enjeu de l’anonymat sur Internet qui est donné. Aujourd’hui, il est tout à fait possible, en recoupant l’activité d’une personne sur le web, de proposer une image d’elle de plus en plus réaliste. Et circonstanciée. Si Minority Report est un film d’anticipation, nous avons fait un grand pas vers le profilage et les algorithmes de prévision. D’où l’importance de protéger sa navigation web.

Tails ou l’outil tout-en-un

Il est possible, pour ne pas être pisté sur l’Internet, d’utiliser le système d’exploitation Tails. Il s’agit d’un système sécurisé et anonyme, qu’il est possible de démarrer sur quasiment n’importe quel ordinateur, depuis un DVD, une clé USB, ou une carte SD. Tails ne laisse aucune trace, d’autant plus facilement que votre empreinte est noyée dans la masse des utilisateurs.

Il est aussi possible de passer par Kodachi, OS disponible ici qui intègre un VPN (gratuit) et Tor, le tout avec DNSCrypt. Il est enfin possible, via la distribution Kali, anciennement Backtrack, de tester la sécurité de votre système d’information ; quant à l’utilitaire Detekt, c’est une application open source qui permet de détecter la présence de logiciels utilisés à des fins d’espionnage.

La navigation Web et ses contraintes |

|---|

Quand nous surfons sur le web, plusieurs éléments peuvent nous identifier : l’adresse IP (identifie la connexion), l’adresse MAC (référence de la carte réseau de votre matériel), l’empreinte du navigateur, les sessions et les cookies (fichiers dans lesquels les sites web que vous visitez peuvent stocker des informations). C’est donc vis-à-vis de ces éléments que nous allons devoir agir. Il va donc s’agir de reconnaître un site sécurisé, de bloquer ce dont on ne veut pas, de liquider ses témoins et de recourir aux outils de confidentialité (camoufler son IP et chiffrer en même temps les informations qui transitent sur le net).

Qu’est-ce qu’un proxy ?

Un proxy est un ordinateur par lequel va transiter votre connexion, afin de masquer votre adresse IP. Ainsi, au lieu de se connecter directement à votre site, votre navigateur va passer par le proxy d’abord ; à l’inverse, la page envoyée est dans un premier temps reçu par le serveur proxy. Ainsi, c’est l’adresse IP du proxy, et non celle de votre ordinateur, qui est semée un peu partout sur Internet.

Il est possible de trouver sur PuzzleHacker, Premproxy ou sur ce site, voire là, des listes de proxys, anonymes ou non, à utiliser.

Il suffit ensuite d’aller dans le menu « préférences » de son navigateur. Dans « Général », « Réseau » ou « Sécurité » (habituellement), une option existe permettant d’entrer les paramètres du proxy (adresse IP du serveur et port) pour accéder à Internet. Au redémarrage du navigateur, on peut naviguer sur le Web en utilisant désormais un proxy anonyme. Cet article de RSF détaille assez bien la procédure à suivre.

Le proxy présente cependant quatre problèmes : les adresses IP sont stockées par le proxy, toutes les applications liées à internet ne sont pas concernées (puisqu’on passe par le navigateur), la navigation en elle-même est plus lente et surtout les communications avec le proxy ne sont généralement pas chiffrées.

C’est pourquoi il est aussi possible d’utiliser un VPN.

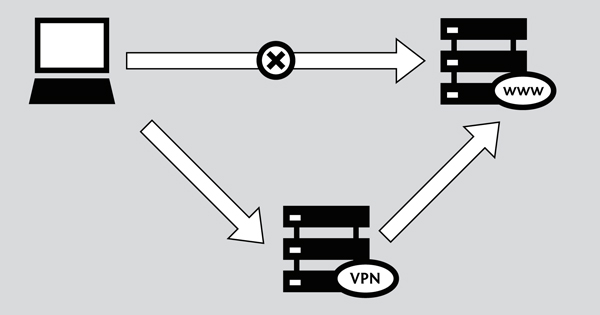

Le Réseau privé virtuel ou VPN

Le principe d’un VPN est très simple. Quand vous surfez sur Internet, vous êtes sur « le réseau commun », et vous y laissez des informations qui peuvent être captées, y compris par votre fournisseur d’accès. Très souvent, cela se matérialise via votre adresse IP. Celle-ci nous identifie auprès de tous les sites. L’idée du VPN est d’établir une liaison chiffrée à partir de votre ordinateur vers une autre machine ou réseau. Pour en savoir plus, lire ceci.

Mis en place correctement, cela permet de créer une connexion sécurisée vers Internet qui masquera votre situation géographique réelle ; ainsi, ni votre fournisseur d’accès ni les sites ne sont en mesure de relier votre navigation web à vous. Évidemment, cela suppose que vous fassiez confiance au fournisseur de VPN. Un certain nombre sont fournis gratuitement par des services de militants, comme Riseup ou Autistici. Il est aussi possible de passer par des services privés et payants, une liste est disponible ici ; à noter que le site Anonymous-France recommande PureVPN. Il est intéressant de noter que dernièrement, ProtonMail a lancé son propre VPN : ProtonVPN. En fait le principal à vérifier c’est : aucune donnée récupérée ni conservée, connexion chiffrée et politique de non divulgation des informations (rubrique : policy privacy).

Il vous faudra utiliser ensuite un logiciel pour utiliser ce VPN : Tunnelblick sur mac, OpenVPN sur windows et Linux [3]. A noter que sur smartphone, l’application OpenVPN existe et permet d’utiliser son VPN sur son propre cellulaire.

Les navigateurs web

Bien sûr, l’outil de base, c’est TOR browser. Il existe un très bon tutoriel sur Riseup et ce guide. Pour plus d’infos, il est aussi possible de lire cette page de Rebellyon. A noter que TOR existe pour smartphone via les deux applications Orbot et Orfox. Il est possible également, sur smartphone, d’utiliser WARP, navigateur qui est basé sur le code source de Chromium et qui intègre de base des outils pour naviguer sans pubs ni tracker.

Ensuite, pour celles et ceux qui souhaiteraient garder leurs navigateurs ou qui ne souhaitent simplement par utiliser TOR, quelques gestes semblent néanmoins importants [4] :

- Désactiver les cookies Tierce-partie et les supprimer à la fermeture du navigateur (et n’enregistrer aucun historique)

- Opter pour la navigation privée

- Désactiver Flash et Java.

L’idéal est de fonctionner avec plusieurs extensions comme :

- uBlock Origin (plus robuste que Adblock et moins permissif),

- HTTPS Everywhere (module qui passera les sites en mode sécurisé dès que possible, c’est-à-dire chiffrera votre trafic Internet sur beaucoup de sites),

- Request Police (analyse tout ce qui, sur un site, ne vient pas du nom de domaine, ce qui est hébergé sur un autre site, un autre serveur),

- MonsterCookies (ce logiciel signale qui dépose sur votre ordinateur des cookies),

- Privacy Badger (outil qui bloque les tentatives de suivi).

- NoScript

Pour celles et ceux qui utilisent Mozilla, ce tutoriel permet de paramétrer le navigateur. Rajoutons enfin qu’il est préférable de changer de moteur de recherche, voici plusieurs alternatives : SearX, l’outil de Framasoft Trouvons !, Qwant, DuckDuckGo ou Ixquick.

L’utilisation de TOR reste, pour le moment, le meilleur gage d’anonymat et de sécurité quand on navigue sur le web.

Des mots de passe forts

Une autre problématique importante : les mots de passe. Trop souvent ceux-ci ne sont pas assez sécurisés. Il est pourtant vital d’utiliser des mots de passe forts quand nous surfons sur le web et quand nous voulons sécuriser des dossiers. C’est pourquoi il est possible d’utiliser un gestionnaire de mots de passe.

Notons tout de même, à l’instar de cet article, que s’ils ont été longtemps recommandés, les gestionnaires de mots de passe font aujourd’hui l’objet de débats dans le milieu de la sécurité informatique [5]. Malgré tout il s’agit d’une sécurité supplémentaire non négligeable.

L’outil KeepassX permet à la fois de proposer des mots de passe aléatoires et sécurisés, mais aussi de les stocker dans une base de données elle-même chiffrée et sécurisée. Avantage : n’avoir plus besoin que d’un mot de passe fort pour avoir accès à tous les mots de passe. Inconvénient : il ne faut pas perdre ce mot de passe et s’il est découvert, tous les mots de passe tombent. Une astuce, comme le rappellent ce site et cette page, consiste à utiliser une phrase que l’on connait par cœur, et la découper en lettres, signes et chiffres ; ainsi, « Ah ! non ! c’est un peu court, jeune homme ! », pourrait devenir : « A !N !ce1pc,JH ! », en sachant que plus il y a de caractères, mieux c’est (un minimum de 21 caractères est préférable). Un tutoriel est disponible ici pour utiliser ce logiciel. A savoir qu’il existe aussi pour smartphone : KeePassDroid ou CryptoPass.

Si vous choisissez cette solution, assurez-vous de garder une copie de la base de données ailleurs que sur cet ordinateur.

Récapitulatif des différents outils proposés |

|---|

| Les systèmes recommandés | |

|---|---|

| Sur ordinateur | Linux : Tails, Kodachi, Kali |

| Sur téléphone | Fairzone, LineageOS |

| Mac OSX | Windows | Linux | Android | iOS | |

|---|---|---|---|---|---|

| Logiciels VPN | Tunnelblick | OpenVPN | OpenVPN | ||

| VPN disponible via Riseup et Autistici (gratuit), ProtonVPN et PureVPN (payant) | |||||

| Navigateurs web | TOR Browser, Firefox | Tor (Orfox et Orbot), WARP | Tor (Orfox et Orbot) | ||

| Modules web | HTTPS Everywhere, uBlock Origin, Privacy Badger, Request police, MonstersCookies | ||||

| Moteurs de recherche | DuckDuckGo, SearX, Ixquick, Trouvons, Qwant | Qwant, DuckDuckGo, Ixquick | |||

| Mots de passe forts | KeePassX | KeepassDroid, Keepass2Android | |||

Pour aller plus loin |

|---|

Vous trouverez enfin sur le web des outils très complets qui permettent, au-delà de ce simple kit, de comprendre les enjeux de l’anonymat aujourd’hui, comme les 12 conseils de l’EFF pour protéger votre vie privée en ligne, le guide RSF ou sécurisez votre surf, voire Ordinateur & Sécurité Internet, Vie Privée, Anonymat et cætera.

Nous redonnons, en outre, les guides ci-après :