« Toute surveillance

est d’abord extérieure.

Il s’agit toujours de filer l’homme,

de connaître ses faits et ses gestes,

ses connexions et ensuite

de pénétrer ses desseins. »

Victor Serge [1]

C’est un fait connu : si la surveillance étatique (et commerciale) se généralise et s’intensifie, c’est pour mieux nous protéger. Quitte à nous protéger de nous-mêmes.

Si cette série d’articles parle elle-aussi de protection, elle propose à l’inverse de recenser un maximum d’outils, libres et gratuits si possible, pour anonymiser et sécuriser au mieux nos échanges et nos balades numériques. Parce que du militant actif au citoyen lambda, nous avons tous le droit de disposer de nous-même.

Protéger nos communications

Les échanges par mail

De l’usage du téléphone

Les messageries instantanées

Forum et Salons de discussions

Les appels VoIP

L’utilisation des Clouds

Sécuriser nos pièces jointes

L’envoi de documents

Tableau récapitulatif des outils proposés

Pour aller plus loin

Comment un logiciel libre peut vous aider |

|---|

Comme le dit le site Surveillance Self-Defense : « Tous les outils digitaux, qu’il s’agisse de matériel informatique ou de logiciels, devraient être sécurisés ».

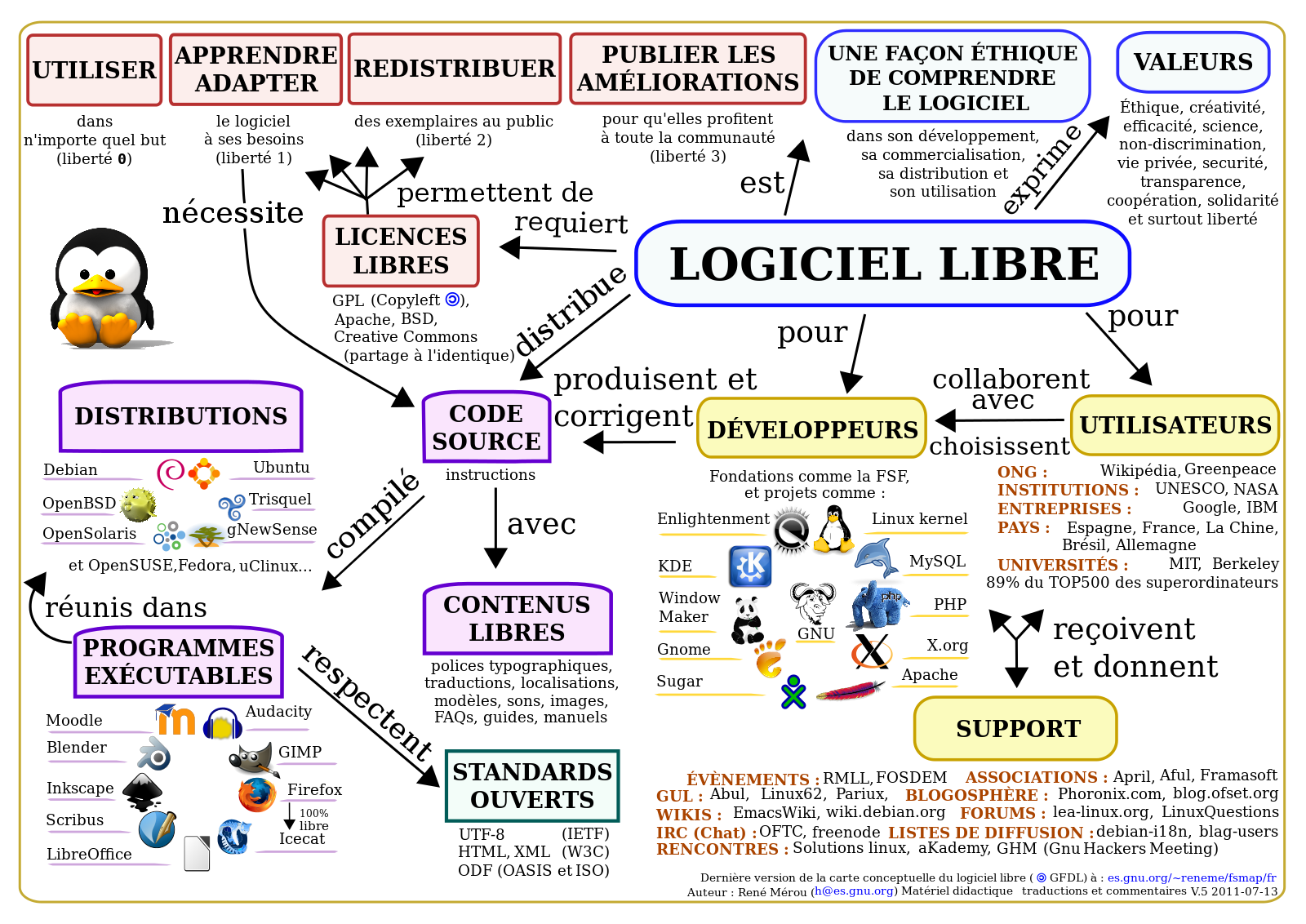

Un des premiers pas vers une sécurité et un anonymat renforcé consiste à passer au mouvement dit du « Logiciel Libre ». C’est un mouvement qui prône la liberté pour les utilisateurs d’exécuter, de copier, de distribuer, d’étudier, de modifier et d’améliorer tous les logiciels proposés ; c’est-à-dire qu’il propose une forme d’horizontalité dans les rapports développeurs/utilisateurs. Or, cette idée de partage et de contrôle pour chaque utilisateur est aussi un gage de sécurité.

Il faut savoir qu’un programme, quel qu’il soit, peut être limité à un ensemble de fichiers textes. Ces fichiers représentent les instructions du programme : c’est ce qu’on appelle le « code source ». On dit d’un programme qu’il est Open Source quand ce code source est visible [2], disponible et accessible pour tous. Au contraire, quand il n’est pas disponible, on dit qu’il est « propriétaire » (ce qui ne signifie pas, par ailleurs, qu’il soit plus efficace). Or, tous les logiciels et programmes libres sont Open Source. Et c’est parce que ce fameux code source est accessible à tous qu’il est plus difficile d’y implanter des « portes cachées » (backdoors) ou des instructions déterminées à récupérer des données utilisateurs. A contrario, quand nous utilisons un logiciel dit propriétaire, nous devons simplement nous contenter de la parole donnée par des groupes comme Microsoft, Apple, Google et consorts.

Donc, toujours privilégier ce qui est libre. Framalibre recense plusieurs milliers de programmes ; à commencer par Linux et sa distribution grand public Ubuntu avec ses nombreux logiciels ou pour les plus avertis Qubes, considéré comme un des systèmes les plus sécurisés aujourd’hui. Pour les smartphones, on peut privilégier Fairphone (solution malheureusement coûteuse) [3] avec une distribution libre d’Android pour les smartphones, et sa plateforme F-Droid pour des applis toutes libres, etc.

Mais au-delà de cette question du « Libre », la sécurité digitale passe aussi par une vigilance constante : s’intéresser assez pour comprendre comment la sécurité fonctionne, n’oublier aucun maillon de la chaîne de sécurité, utiliser des outils simples, savoir en qui avoir confiance et mettre à jour ses outils.

Il est nécessaire enfin de prendre conscience qu’aucune sécurité ne sera jamais parfaite, que tout système sécurisé peut être cassé demain et que l’anonymat complet est une illusion.

Protéger nos communications |

|---|

Parce que de plus en plus de personnes, y compris parmi les militants, utilisent Facebook, Google (Gmail, Google talk etc.), voire d’autres outils affiliés à de grands groupes commerciaux, il est impératif de se réapproprier des outils d’échanges qui respectent notre vie privée. A fortiori si nous cherchons à construire des mouvements de lutte.

Les échanges par courriel

Tout d’abord, il faut savoir que lorsqu’un courriel est envoyé à une personne, le contenu du message transite en clair sur le réseau. Ce qui signifie que quiconque possède les outils adéquats pour intercepter la communication peut l’utiliser. Cela suffit souvent pour que les grands groupes commerciaux puissent vous connaître et vous proposer des produits en conséquence. Ensuite, il faut bien avoir en tête que tous les opérateurs (Orange, SFR, Free...) stockent physiquement vos messages sur leurs serveurs. Ce qui explique pourquoi certains hackers cherchent à pirater leurs bases de données. Comme cela a été le cas pour Free dernièrement. Autant vous dire, par ailleurs, que ces groupes travaillent main dans la main avec la police à l’occasion.

Donc, première chose à faire : trouver un fournisseur de services mails qui établira une connexion sécurisée avec d’autres fournisseurs de services mails et ne s’occupera pas de vos données ni ne les stockera. Le site Riseup nous en fournit une liste sur son site internet : Radical Servers.

Seconde chose, chiffrer ses mails. C’est-à-dire faire en sorte que le message qui va transiter entre l’émetteur du courriel et son destinataire ne soit pas lisible. Pour cela, il existe un format : OpenPGP, un outil : GnuPG, et un client de messagerie : Thunderbird avec son module Enigmail [4].

Le principe en est simple : chaque utilisateur génère chez lui deux clefs de chiffrement, une publique et une privée, les deux s’utilisant exclusivement l’une avec l’autre. La clef privée sert à déchiffrer les messages qui vous seront envoyés. La clef publique, elle, est envoyée aux copains qui l’utilisent pour chiffrer les messages : ainsi, seule la personne avec la clef privée correspondante sera capable de les déchiffrer. Pour suivre un tuto pour installer PGP chez vous, c’est sur cette page ou sur ce wiki du Parti Pirate ; si vous avez des problèmes avec Enigmail, ce tuto est plutôt bien fait. Il est enfin possible d’utiliser, pour celles et ceux qui ont besoin de leurs courriels sur leur smartphone, K9 MAIL. Cette application de messagerie pour Android permet l’envoi de courriels chiffrés via PGP.

Pour celles et ceux qui souhaitent continuer à utiliser des webmails, il y a aussi une solution : chiffrer le message via un logiciel et copier le message chiffré. GPG4win (avec la partie 4 de ce tutoriel) sur windows, et GPG service (outils intégré à GPGTool) permettent de se passer d’un client de messagerie. A noter qu’il est possible de coupler cette solution avec Anonbox qui propose une adresse électronique gratuite à usage unique. Autrement, il est à noter que le module de navigateur Mailenveloppe permet d’envoyer des messages avec GPG ; cependant, basé sur javascript, il est déconseillé de l’utiliser.

Il existe aussi des services gratuits en ligne qui promettent à la fois un respect des données (non stockage etc.) et un chiffrement des mails : ProtonMail (dont une application pour smartphone existe) ou Tutanota sont deux exemples parmi d’autres. Solutions plus simples mais qui laissent (encore) la gestion de la sécurité à des tiers.

Dernière chose : vos mails étant stockés sur votre disque, il est préférable de transporter le gestionnaire de mail dans un volume chiffré. On utilisera VeraCrypt (basé sur TrueCrypt) pour le faire sur Windows. L’avantage, c’est que même si une personne a accès physiquement à votre ordinateur allumé et copie votre dossier Thunderbird, il ne pourra rien en faire. Ce tutoriel résume très bien comment faire. Sur Linux, il est aussi possible d’utiliser Ecryptfs.

Il existe enfin, sur Linux et Windows, un petit logiciel, totalement décentralisé et entièrement libre, BitMessage, qui propose une communication p2p et est conçu pour échanger des messages chiffrés avec un ou plusieurs correspondants (en broadcast). Pour celles et ceux qui s’y connaissent un peu plus, lire cette présentation.

Les échanges par téléphone

Avec l’État d’urgence, la police est en droit d’obtenir en temps réel les données de connexion de quiconque ; c’est-à-dire de connaître en temps réel les géolocalisations, numéros de téléphone composés, adresses IP utilisées, etc., de tout individu surveillé. Cette surveillance est rendue possible parce que les outils que nous utilisons le permettent. D’où l’importance d’en changer.

Là aussi il est nécessaire de passer par un logiciel qui anonymise un maximum nos échanges. Pour les smartphones, un des outils les plus efficaces s’appelle Signal, disponible ici. L’Electronic Frontier Foundation (EFF), une ONG américaine spécialisée dans la défense de la liberté d’expression sur la toile, lui donne la note maximale en termes de sécurité [5]. Avec cet outil, il est possible de s’échanger des sms chiffrés et même d’appeler de manière sécurisée. Vous trouverez sur cette page le nécessaire pour installer cette application sur votre cellulaire.

Un bémol, il est nécessaire d’avoir un accès internet pour l’utiliser. Aussi, pour celles et ceux qui n’ont pas accès à la toile, il existe l’application SMSSecure. Cette application chiffre les SMS. Un inconvénient néanmoins : la possibilité de récupérer les infos après coup via les logs du service téléphonique.

Il existe, bien sûr, d’autres solutions, comme Telegram (seulement si on utilise le chat secret) ou Silent Phone/Text, voire Ostel. Si possible, éviter WhatsApp qui semble, a priori, moins sûr [6] même si l’appli peut toujours s’avérer utile.

Les échanges par messageries instantanées

Alors qu’aujourd’hui tout s’accélère, celles et ceux qui ne peuvent se passer de chater entre eux peuvent utiliser ChatSecure sur leurs smartphones. Cette application permet de chater en toute confidentialité.

Sur ordinateur, le protocole OTR permet de chiffrer les conversations liées à une messagerie instantanée. Pour ce faire on peut utiliser le logiciel Pidgin sur Windows et Linux, et Adium sur MacOsX. Un tutoriel est disponible ici pour les utilisateurs de windows.

Les échanges par forum et salons de discussions

Il y a toujours la possibilité d’utiliser IRC. L’IRC existait avant l’avènement du « World Wide Web », le célèbre « www ». C’est un protocole de communication textuelle sur Internet qui permet de discuter en temps réel, ne nécessitant que peu de ressources sur les systèmes. Cette forme de discussion est élégante dans sa simplicité et possède de nombreuses fonctionnalités... Ce tutoriel du groupe Anonymous-France permet de se lancer sans problème. Il y a aussi cette présentation.

A noter que les modules Cryptocat et Pidgin ont été conçu pour les navigateurs web. Comme le souligne ce site : Il suffit de s’échanger le nom d’un canal de manière discrète et de se retrouver dessus. On peut convenir en amont d’un code ou d’un mot de passe pour s’assurer que les personnes présentes sont bien celles prévues .

Autrement, Mattermost est un logiciel de chat en groupe, alternative au service privateur Slack. Voyez-le comme une alternative plus moderne à IRC : on peut y créer des groupes de discussion facilement, en y incluant des médias (images, fichiers, etc.). Pour Linux, ce tuto, et sinon cette page de la documentation très exhaustive du logiciel (malheureusement en anglais).

A noter qu’il existe, sur toutes les plateformes (Linux, Mac et Windows), RetroShare, un logiciel qui permet (de façon chiffrée) : partage de fichiers en pair à pair, courrier électronique sans serveur, messagerie instantanée, salons de discussion, forums. Vous pouvez suivre ce tutoriel qui est très bien fait.

Les appels VoIP

Si vous utilisez Skype, Google Talk, etc., alors vous êtes amenés à utiliser un programme qui permet de passer des appels bon marché à des téléphones réguliers, y compris vers l’étranger. Les communications par voix sur réseau IP ne sont pas plus sûres que les courriels ou les chats non sécurisés. Là encore, tout ce que vous dites est susceptible d’être enregistré et utilisé (contre vous).

Les solutions s’appellent : Jitsi ou Tox, qui se présente comme un clone de Skype totalement sécurisé et décentralisé.

Il est aussi possible d’utiliser RetroShare, que nous avons présenté juste avant.

Les Clouds

D’abord, il faut éviter Dropbox, Google/Microsoft Drive et autres services qui sont issus des sociétés commerciales. Même si récemment des outils comme Cryptomator ou Boxcryptor sont apparus et permettent, enfin, de chiffrer les fichiers qui sont contenus dans un de ces Clouds.

Une solution, plus prudente, existe : SpiderOak (seule alternative sécurisée et dont le code est publié), qui est un outil de sauvegarde en ligne et qui permet aux utilisateurs de sauvegarder, partager, synchroniser, accéder et stocker leurs données sur un serveur hors-site. Les fichiers sont chiffrés avant d’être envoyés sur le serveur, du coup même le personnel de SpiderOak n’y a sensément pas accès. Et il a l’avantage d’être utilisable à la fois sur ordi (Mac, Windows et Linux) et smartphone (Android). Ce tutoriel est là pour vous aider.

Il existe, là-aussi, d’autres solutions, comme OwnCloud, SparkleShare, Seafile... toutes citées dans cet article.

Sécuriser nos pièces jointes

Dans nos échanges, nous sommes amenés à nous envoyer des fichiers, c’est pourquoi il faut penser à les cacher ou/et à les chiffrer, mais aussi à supprimer toutes les métadonnées (informations laissées à l’intérieur du message).

Pour supprimer les métadonnées, il est possible d’utiliser ExifTool, mais il est en ligne de commande. Les logiciels Metadata Anonymisation Toolkit (Linux) et Metanull (Windows) ont une interface graphique. Pour les smartphones, un autre outil, ObscuraCam, permet de flouter et supprimer les informations de vos photos et vidéos. Un tutoriel est dispo là. Rien de mieux donc pour vos photos et vidéos de manifs.

Pour le chiffrement des fichiers, les logiciels PeaZip et 7Zip permettent de compresser des documents en les chiffrant. Ils fonctionnent sur la base d’un mot de passe. En envoyant le fichier chiffré par un canal sécurisé et la clef par un autre canal sécurisé, cela limite les risques si l’un des deux canaux est compromis.

Pour cacher un message à l’intérieur d’un message, il y a plusieurs solutions de stéganographie (art de faire passer un message dans un autre message). Pixelkot permet de cacher, via votre smartphone, un fichier dans une image ; et il y a bien sûr les logiciels ultra connus DeepSound et OpenPuff (seulement disponibles sur Windows, comme OpenStego et StegoShare) qui permettent de cacher des fichiers à l’intérieur d’un contenu multimedia (audio, image, vidéo...). Les logiciels Outguess et iSteg proposent eux aussi de cacher des fichiers dans des images, et c’est pour Mac. Sur Linux, StegFS, voire la version Linux d’Outguess et Steghide constituent de bonnes alternatives.

Sécuriser l’envoi

Il est tout à fait possible d’utiliser les outils que nous avons vu précédemment (IRC, Retroshare, Mattermost, Signal etc.) pour envoyer des fichiers de manière sécurisée.

Il existe enfin Framasoft, un réseau dédié à la promotion du « libre » en général et du logiciel libre en particulier. Ce portail propose tout un tas d’outils géniaux et sécurisés : des pads pour travailler à plusieurs, des liens de téléchargements pour transférer des documents de manière sécurisée, un hébergeur en-ligne, etc.

Récapitulatif des différents outils proposés |

|---|

Si nous devions conclure avant de récapituler la liste de tous les outils présentés dans cet article, nous reprendrions les mots de Victor Serge :

« La seule prudence réelle, le plus souvent impossible, serait de ne pas traiter par correspondance des choses se rapportant à l’action, fût-ce indirectement. »

| Les systèmes recommandés | |

|---|---|

| Sur ordinateur | Linux : Ubuntu, Qubes |

| Sur téléphone | Fairzone, LineageOS |

| Mac OSX | Windows | Linux | Android | iOS | |

|---|---|---|---|---|---|

| Courriels | Thunderbird (Enigmail), GPG | Thunderbird, Kontact, GPG | K9 Mail, Protonmail | ||

| Chats | Adium, Cryptocat | Pidgin, Cryptocat | ChatSecure | ||

| Appels | Jitsi, Tox | Signal, Ostel, SilentPhone, AnTox | |||

| SMS-MMS | Signal, SilentPhone, SMSSecure, Telegram, PixelKnot | ||||

| Salons et Forum | Mattermost, RetroShare, IRC | Mattermost | Mattermost | ||

| Clouds | SpiderOak, Framasoft | SpiderOak | |||

| Sécuriser nos pièces jointes | Outguess, iSteg, ExifTool | DeepSound, OpenPuff, ExifTool, PeaZip, 7Zip | StegFS, Outguess, Steghide, ExifTool, PeaZip, 7Zip | ObscuraCam, Pixelkot | |

Pour aller plus loin |

|---|

Vous trouverez enfin sur le web des projets, comme Security in a box, Open Whisper System ou The Guardian Project qui permettent de bien cerner les enjeux de l’anonymat et de la sécurité numériques. Ils recensent également un grand nombre d’outils pour nous protéger au mieux de Big Brother.

Il existe aussi des outils très complets qui permettent, au-delà de ce simple kit, de comprendre comment tout le système numérique fonctionne et comment s’en protéger : cette brochure de 2015 et le guide d’autodéfense numérique. Plusieurs guides existent également sur le sujet comme le Guide pratique du blogger et du cyberdissident. Pour les anglophones il y a aussi le manuel Digital Security & Privacy for Human Rights Defenders. Vous trouverez les versions téléchargeables de ces documents ci-près :